É crescente a detecção de campanhas que utilizam a personificação de órgãos e instituições governamentais. Estas ações exploram táticas de engenharia social, fundamentadas no gatilho de urgência ou medo, para induzir as vítimas a realizarem pagamentos indevidos. Entre as modalidades mais frequentes, destacam-se a emissão de boletos de taxas municipais e federais, sob o pretexto de bloqueio de contas ou irregularidades em CPFs e CNPJs.

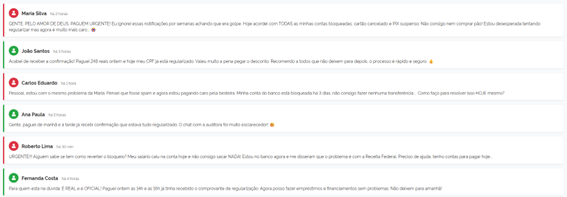

O time de Threat Intelligence da e-Safer identificou uma campanha recente focada na suposta regularização de CPFs após pendências fiscais. A abordagem ocorre via WhatsApp, onde os criminosos utilizam um tom de imediatismo para coagir a vítima. Um ponto crítico é a exploração da mensagem padrão do sistema (‘Esta empresa usa um serviço seguro da Meta…’), que pode conferir uma falsa credibilidade à conta e ludibriar o usuário menos atento.

De imediato, identifica-se a natureza fraudulenta da campanha, uma vez que não existem regulamentações ou iniciativas governamentais que autorizem comunicações de forma tão informal. Apesar disso, os atacantes ainda conseguem fazer vítimas.

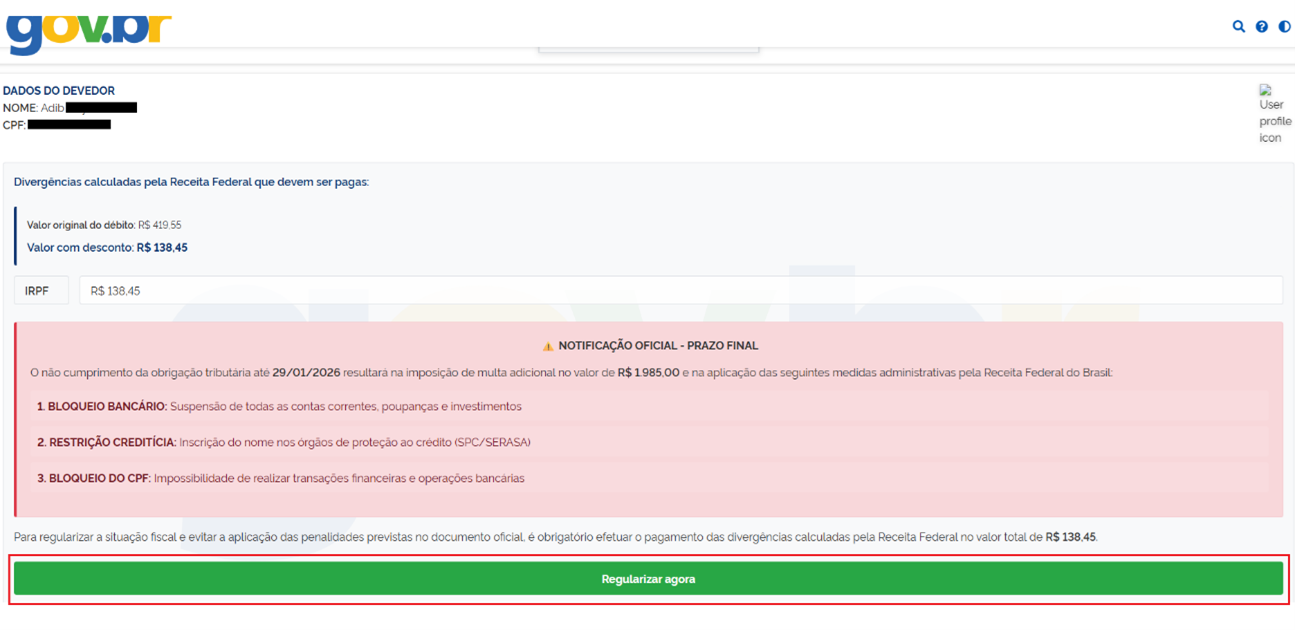

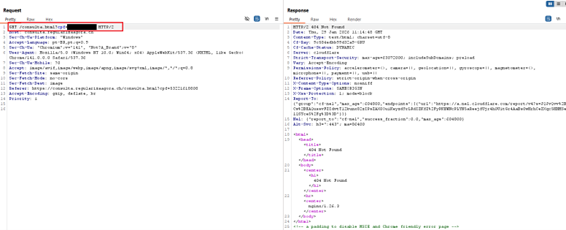

Ao analisar a URL utilizada, observa-se que ela sequer utiliza os subdomínios ou diretórios de serviços padronizados, comuns em websites governamentais legítimos. *.gov.br.

![]()

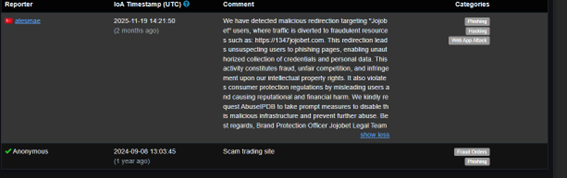

Ao consultar a reputação do subdomínio ‘consulta.regularizaagora.ch’, identificamos o uso do TLD suíço .ch. Esta é uma irregularidade flagrante para serviços que simulam o governo brasileiro, os quais utilizam obrigatoriamente a extensão .gov.br. Além disso, o domínio já possui um histórico de atividades suspeitas reportadas por outros usuários no AbuseIPDB.

Ao analisar o website, observamos que se trata de uma aplicação majoritariamente estática e sem interatividade. O único elemento funcional identificado é o botão ‘Regularizar’, evidenciando uma estrutura simplificada voltada exclusivamente para capturar o clique do usuário e redirecionar para outro endpoint (/chat.html).

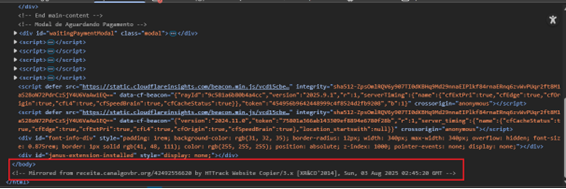

Ao analisar o código-fonte do website, identificamos inconsistências adicionais que corroboram nossa investigação. O site foi desenvolvido com o uso do HTTrack, uma ferramenta amplamente utilizada por atacantes para clonar o front-end de páginas legítimas.

Outro ponto relevante é que a página foi estruturada para ataques de phishing massivos e não direcionados. O objetivo claro é atingir o maior número possível de vítimas, sem alvos específicos.

A vulnerabilidade reside na aplicação: ao alterar o campo de CPF, o sistema retorna os dados correspondentes. Isso indica que os atacantes utilizam uma base de dados externa — provavelmente obtida em vazamentos prévios — para consultar e validar informações de diversas pessoas.

Conclusão

“Com o aumento das fraudes, a conscientização tornou-se um pilar indispensável para a redução de danos. A e-Safer combate essa ameaça através da tecnologia de Rastro Digital, utilizando Tracking de Tokens integrados às aplicações dos parceiros.

“Com o aumento das fraudes, a conscientização tornou-se um pilar indispensável para a redução de danos. A e-Safer combate essa ameaça através da tecnologia de Rastro Digital, utilizando Tracking de Tokens integrados às aplicações dos parceiros.

O funcionamento é simples e eficaz: se o código-fonte for replicado em um site falso, o token integrado é ativado no momento da publicação. Com um delay quase nulo, recebemos um alerta em tempo real, permitindo a identificação imediata da ameaça e a execução rápida do processo de Takedown.” – Adib Nayaf Abdala, Cyber Threat Analyst II.